Защита программы Ulead COOL 3D v3.5 (trial) — Архив WASM.RU

Что собираемся делать ?

Объект исследования: программа Ulead COOL 3D, триальная защита

Инструменты: Soft-Ice (под '98), немного мозгов

Цель: изучение win32-программ, обладающих защитой от отладки

Примечание: ничего особо нового, простая техника, SEH, etc...

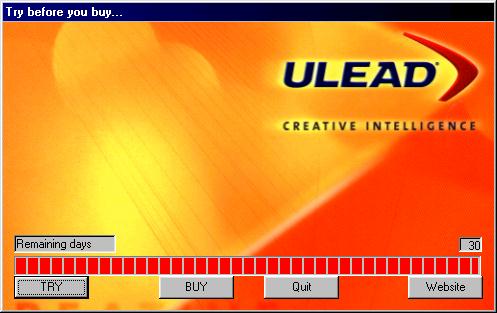

Ниже я собираюсь исследовать защиту этой проги, которая позволяет пользователю использовать ее функциональность только в течении календарного месяца (30 дней) или купить возможность ее использования неограниченно во времени (вид входного окошка после инсталляции, инсталлятор UC3D35TBYB_E.exe):

Что она вообще делает ? Примерно - это какой-то графический редактор (вид после нажатия кнопки "TRY"):

Таким образом в первом приближении сразу после инсталляции данная программа позволяет полноценно работать, но в стартовом окошке напоминает о том, что до конца использования осталось 30 дней ("Remaining Days - 30") и предлагает, видимо, купить разрешение на полное использование ("BUY").

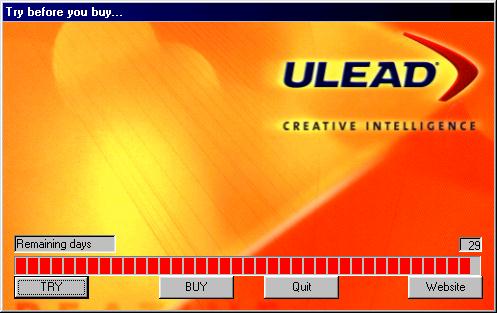

Поисследуем реакцию программы на изменение системной даты. Поменяем текущую дату на один день вперед:

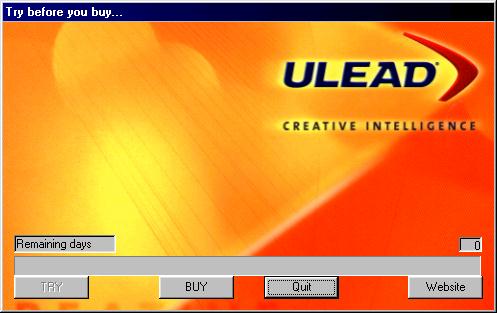

Ага, программа предупреждает нас, что осталось на 1 день меньше. Если перевести дату ровно на месяц вперед, то кнопка "TRY" становится недоступна и число оставшихся дней равно 0:

Кнопка "TRY" недоступна. Попробуем поймать программу на том, как она закрывает для доступа кнопку и поисследовать, чем она при этом руководствуется. Win32-приложение обычно делает это при помощи API-функции EnableWindow:

EnableWindow(Id_Объекта_Окна,0/1-закрыть/открыть Объект)

Устанавливаем на машине дату таковой, чтобы программа решила, что осталось 0 дней для использования, устанавливаем breakpoint в SoftIce:

bpx EnableWindow

запускаем программу, получаем break и видим в отладчике место вызова (оказалось, код принадлежит некоей xsystem.dll, которую можно найти в том каталоге, куда инсталлировалась программа Ulead COOL 3D):

Код (Text):

Устанавливаем break на эту API-функцию:

bpx GetSystemTime

И обнаруживаем, что вызов произошел из следующего места (опять xsystem.dll):

© Chingachguk / HI-TECHКод (Text):

Защита программы Ulead COOL 3D v3.5 (trial)

Дата публикации 13 апр 2003