Перед рассмотрением этой части следует изучить две предыдущие.

Рассмотрим программу 7.5, в которой применена технология перекрытия кода, но с переходом вперед по коду программы.

Программа 7.5.В приведенной программе применяется строковый идентификатор $ с различными положительными приращениями. Такое идентичное необходимо для того, чтобы рассмотреть особенности переходов через регистры с разной разрядной сеткой.Код (ASM):

В первом интересующим нас блоке кодакоманда mov ax,05EBh ни на что не влияет.Код (ASM):

Значение имеет команда jmp $ + 5, которая занимает в памяти 2 байта: EB03. По результатам выполнения этой команды происходит переход через свои 2 байта и 3 байта, расположенных за ней строки кода. Всего получилось смещение на 5 байтов. Для простоты рассмотрения применена команда dec r9 с кодом операции 49:FFC0, которая имеет размерность 3 байта. Но если есть логический смысл и задумка программиста, то можно указать другое смещение адреса и войти во внутрь этой команды и выполнить совсем другой код операции.

Следующие блоки кода со смещениями +6 и +9 имеют аналогичный смысл и эти блоки хорошо прокомментированы.

Рассмотрим применение положительных смещений в строковом идентификаторе $ (программа 7.6).

Программа 7.6.Программа состоит из двух частей, которые выполняют вычисление одного и того же целочисленного выражения: ab + c/d.Код (ASM):

В блоке 1 кода отсутствуют какие-либо запутывания кода. А в блоке 2 вычисляется тоже самое выражение, но с применением строкового идентификатора для небольшого затруднения анализа. Для простоты анализа в блоке 2 отсутствуют вхождения во внутрь машинного кода команд, что является существенным недостатком этой программы. Но даже и такое применение затрудняет анализ этого кода.

Перед тем, как применить перекрытие кода рассмотрим обычную программу пересылки целочисленного массива из одного места памяти в другой при помощи команд SSE (программа 7.7).

Программа 7.7.Для затруднения анализа этой программы внесем в нее незначительные изменения путем внесения данных в секцию кода. Данные можно переносить только те, которые при выполнении программы не требуют записи (изменений) в секцию кода (в последующем будет рассмотрена такая возможность при помощи изменений атрибутов секции) (программа 7.8).Код (ASM):

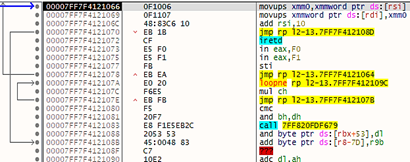

Программа 7.8.Получим из этого файла ехе-файл. Откроем его в отладчике x64Dbg (рис. 7.8) и обратим внимание на строку кодаКод (ASM):

00007FF7F4121070 EB 1B jmp rp l2-13.7FF7F412108D

В этой строке команда jmp обращается к адресу, который находится уже внутри другой команды:

Так отладчик отреагировал на команду jmp, которая размещена внутри другого цикла – тем самым применив собственное перекрытие кода.

00007FF7F412108B 45:0048 83 add byte ptr ds:[r8-7D],r9b

Принимаем решение на применение перекрытия кода на примере команды jmp, которая обрамляет последний блок данных. Эта команда размещена по адресу 7FF7F4121070h, а передает управление на адрес 7FF7F412108Dh. Получаем разницу между адресами 1Dh. Эту разницу будем применять при перекрытии кода.

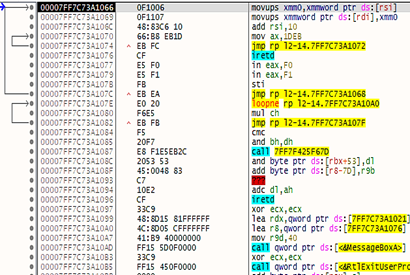

Следующим шагом в изменении первоначальной программы является применение перекрытия кода. В учебных целях проще это делать на командах jmp потому, что на других командах применение перекрытия приводит к зацикливанию этой части программы (программа 7.9).

Программа 7.9.В программе для затруднения анализа, данные, которые в процессе выполнения не изменяются, размещены в секции кода и эта секция переименована управляющим словом segment в новое имя mySeg. Данные обрамлены командой jmp и соответствующей меткой.Код (ASM):

Результат выполнения программы приведен на рис. 7.9.

Команда jmp заменена на строки кодаВ регистр AX заносится код операции jmp – значение 0EBh и смещение – 1Dh (рис. 7.10).Код (ASM):

Непосредственный результат пересылки целочисленных данных можно посмотреть в дампе памяти отладчика x64Dbg.

Перекрытие кода с переходом вперед по коду программы. Часть 10.

Дата публикации 9 апр 2019

| Редактировалось 17 май 2019